Trend-Themen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Gedanken zu @GMX_IO 's Exploit. 20 Minuten damit zu verbringen, könnte dich vor einem Exploit bewahren.

- Ein Reentrancy-Angriff ist in Solidity-basierten Smart Contracts häufig und die Hauptursache für den Hack von @GMX_IO. Es ist weder neu noch einfach, in EVM-basierten Smart Contracts zu vermeiden.

- Sui Move, die Sprache selbst, wurde in einem objektzentrierten Modell entworfen - dies verhindert, dass Sui Move-basierte Smart Contracts unter solchen Risiken leiden.

Es tut mir leid zu sehen, was mit @GMX_IO passiert ist, da es viele neue Ideen inspiriert hat.

Defi zu betreiben ist riskant, und ich würde neuen Defi-Entwicklern ernsthaft empfehlen, in einer robusteren Sprache zu arbeiten oder zumindest Stunden damit zu verbringen, zu recherchieren, was ein Reentrancy-Angriff ist.

Ich habe auch dies geschrieben und hoffe, dass es hilft:

Was ist ein Reentrancy-Angriff und warum passiert er nicht in Sui Move:

10. Juli, 00:40

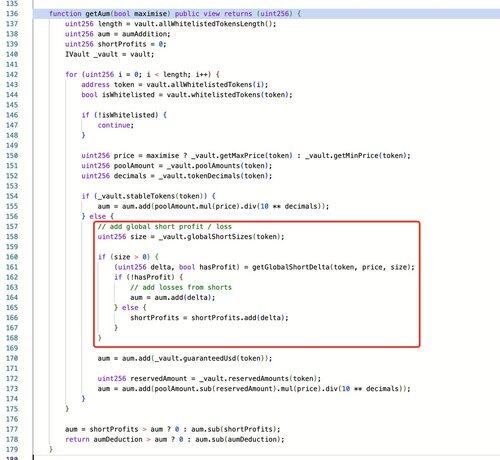

Die Wurzel dieses Angriffs liegt in einem Designfehler von @GMX_IO v1, bei dem die Operationen von Short-Positionen sofort die globalen Durchschnittspreise für Shorts (globalShortAveragePrices) aktualisieren, was sich direkt auf die Berechnung der verwalteten Vermögenswerte (AUM) auswirkt und somit die Manipulation der GLP-Token-Preise ermöglicht.

Der Angreifer nutzte diese Designanfälligkeit aus, indem er die Fähigkeit des Keepers ausnutzte, `timelock.enableLeverage` während der Auftragsausführung zu aktivieren (eine Voraussetzung für die Schaffung großer Short-Positionen). Durch einen Reentrancy-Angriff gelang es ihnen, massive Short-Positionen aufzubauen, um die globalen Durchschnittspreise zu manipulieren, die GLP-Preise innerhalb einer einzigen Transaktion künstlich zu erhöhen und durch Rücknahmeoperationen Gewinne zu erzielen.

5,3K

Top

Ranking

Favoriten