Popularne tematy

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

myśli na temat exploita @GMX_IO. Spędzenie 20 minut na tym może uchronić cię przed exploitem.

- Atak reentrancy jest powszechny w smart kontraktach opartych na solidity i jest główną przyczyną hacku @GMX_IO. To nie jest nowe ani łatwe do uniknięcia w smart kontraktach opartych na EVM.

- Sui Move, język sam w sobie, został zaprojektowany w modelu obiektowym - to zapobiega ryzyku w smart kontraktach opartych na Sui Move.

Smutno widzieć, co się stało z @GMX_IO, ponieważ zainspirowało to wiele nowych inicjatyw.

Prowadzenie Defi jest ryzykowne i poważnie zalecałbym nowym twórcom defi korzystanie z bardziej solidnego języka lub przynajmniej spędzenie godzin na badaniu, czym jest atak reentrancy.

Napisałem również to i mam nadzieję, że to pomoże:

Czym jest atak reentrancy i dlaczego nie występuje w Sui Move:

10 lip, 00:40

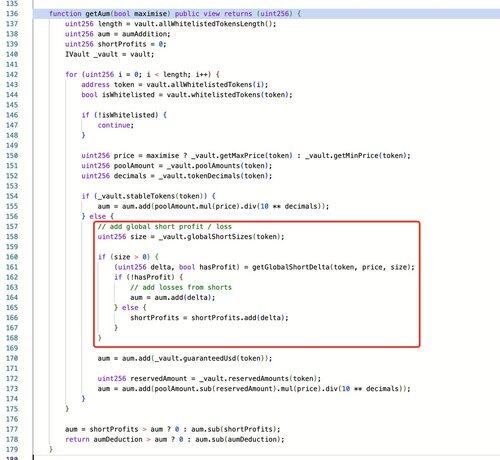

Główną przyczyną tego ataku jest wada projektowa v1 @GMX_IO, w której operacje na krótkich pozycjach natychmiast aktualizują globalne średnie ceny krótkie (globalShortAveragePrices), co bezpośrednio wpływa na obliczenia Aktywów pod Zarządzaniem (AUM), umożliwiając tym samym manipulację cenami tokenów GLP.

Napastnik wykorzystał tę lukę projektową, korzystając z możliwości Keepera do włączenia `timelock.enableLeverage` podczas realizacji zlecenia (warunek wstępny do tworzenia dużych krótkich pozycji). Dzięki atakowi reentrancy, udało im się ustanowić ogromne krótkie pozycje, aby manipulować globalnymi średnimi cenami, sztucznie zawyżając ceny GLP w ramach jednej transakcji i osiągając zyski poprzez operacje wykupu.

5,29K

Najlepsze

Ranking

Ulubione