Tópicos em alta

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

pensamentos sobre a façanha de @GMX_IO. Gastar 20 minutos nisso pode salvá-lo de uma exploração.

- Um ataque de reentrância é comum em contratos inteligentes baseados em solidez e causa raiz do hack de @GMX_IO. Não é novo nem fácil de evitar em contratos inteligentes baseados em EVM

- Sui move: a linguagem em si foi projetada em um modelo centrado em objetos - isso evita que o contrato inteligente baseado em sui move sofra tais riscos

sincero ver o que aconteceu com @GMX_IO pois inspirou muitas iniciações de novas ideias.

Operar o Defi é arriscado e eu recomendaria seriamente que os novos construtores defi executassem em uma linguagem mais robusta, ou pelo menos passassem horas pesquisando o que é um ataque de reentrância.

Eu também escrevi isso e espero que isso ajude:

O que é Reentrancy Attack e por que isso não acontece no Sui Move:

10 de jul., 00:40

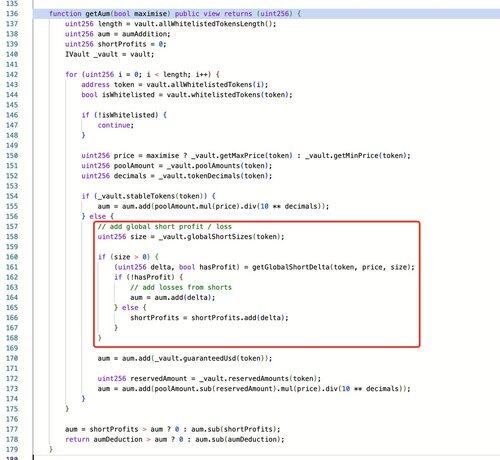

A causa raiz desse ataque decorre da falha de design do @GMX_IO v1, em que as operações de posição vendida atualizam imediatamente os preços médios curtos globais (globalShortAveragePrices), o que afeta diretamente o cálculo dos ativos sob gerenciamento (AUM), permitindo assim a manipulação do preço do token GLP.

O invasor explorou essa vulnerabilidade de design aproveitando a capacidade do Keeper de habilitar 'timelock.enableLeverage' durante a execução de ordens (um pré-requisito para criar grandes posições vendidas). Por meio de um ataque de reentrância, eles estabeleceram com sucesso posições vendidas massivas para manipular os preços médios globais, inflando artificialmente os preços das BPL em uma única transação e lucrando com operações de resgate.

5,29K

Melhores

Classificação

Favoritos