Subiecte populare

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Gânduri despre exploatarea lui @GMX_IO. Petrecerea a 20 de minute pentru acest lucru te-ar putea salva de un exploit.

- Un atac de reintrare este comun în contractele inteligente bazate pe soliditate și cauza principală a hack-ului lui @GMX_IO. Nu este nou și nici ușor de evitat în contractul inteligent bazat pe EVM

- Sui move: limbajul în sine a fost proiectat într-un model centrat pe obiecte - acest lucru împiedică contractele inteligente bazate pe mișcări sui să sufere astfel de riscuri

din inimă să văd ce s-a întâmplat cu @GMX_IO deoarece a inspirat o mulțime de inițieri de idei noi.

Operarea Defi este riscantă și aș recomanda serios noilor constructori DeFi să ruleze într-un limbaj mai robust sau cel puțin să petreacă ore întregi cercetând ce este un atac de reintrare.

Am scris și asta și sper că vă ajută:

Ce este Reentrancy Attack și de ce nu se întâmplă în Sui Move:

10 iul., 00:40

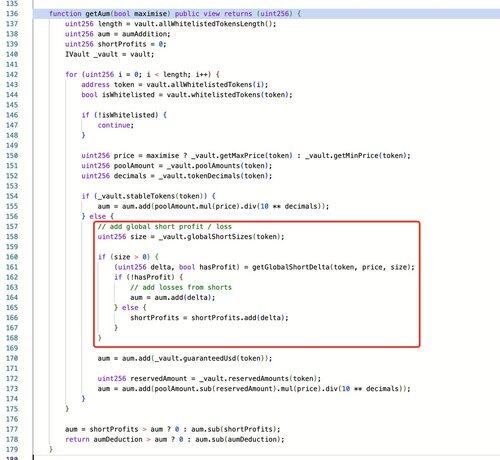

Cauza principală a acestui atac provine din defectul de proiectare al @GMX_IO v1, în care operațiunile de poziție scurtă actualizează imediat prețurile medii scurte globale (globalShortAveragePrices), ceea ce are un impact direct asupra calculului activelor administrate (AUM), permițând astfel manipularea prețurilor jetoanelor GLP.

Atacatorul a exploatat această vulnerabilitate de proiectare prin utilizarea capacității Keeper de a activa "timelock.enableLeverage" în timpul executării ordinelor (o condiție prealabilă pentru crearea de poziții scurte mari). Printr-un atac de reintrare, au stabilit cu succes poziții scurte masive pentru a manipula prețurile medii globale, umflând artificial prețurile GLP într-o singură tranzacție și profitând prin operațiuni de răscumpărare.

5,3K

Limită superioară

Clasament

Favorite