Populární témata

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Myšlenky na @GMX_IO Exploit. Strávit tím 20 minut vás může zachránit před zneužitím.

- Útok reentrancy je běžný u chytrých kontraktů založených na soliditě a je hlavní příčinou hacku @GMX_IO. Není to nic nového ani snadné se tomu vyhnout v chytrých smlouvách založených na EVM

- Sui move samotný jazyk byl navržen v objektově orientovaném modelu - tím se zabrání tomu, aby chytré kontrakty založené na sui move trpěly takovými riziky

Upřímně sledovat, co se s @GMX_IO stalo, protože to inspirovalo mnoho nových nápadů.

Provozování Defi je riskantní a vážně bych doporučil, aby noví tvůrci defi běželi v robustnějším jazyce, nebo alespoň strávili hodiny zkoumáním, co je to reentrancy útok.

Také jsem napsal toto a doufám, že to pomůže:

Co je Reentrancy Attack a proč k němu nedochází v Sui Move:

10. 7. 00:40

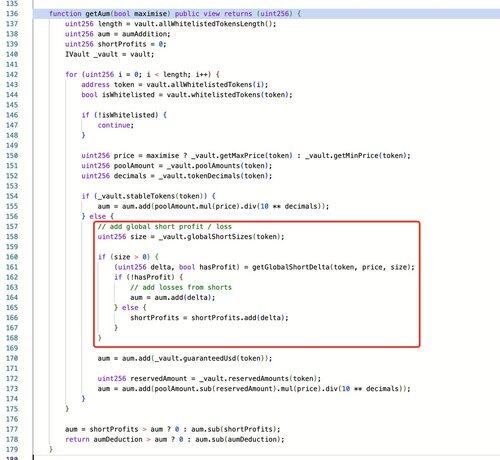

Hlavní příčina tohoto útoku pramení z konstrukční chyby @GMX_IO v1, kdy operace s krátkými pozicemi okamžitě aktualizují globální průměrné krátké ceny (globalShortAveragePrices), což má přímý dopad na výpočet spravovaných aktiv (AUM), což umožňuje manipulaci s cenami GLP tokenů.

Útočník zneužil tuto chybu zabezpečení tím, že využil schopnost správce povolit "timelock.enableLeverage" během provádění příkazu (předpoklad pro vytváření velkých krátkých pozic). Prostřednictvím útoku na reentrancy úspěšně vytvořili masivní krátké pozice, aby manipulovali s globálními průměrnými cenami, uměle nafukovali ceny GLP v rámci jedné transakce a profitovali z operací zpětného odkupu.

5,3K

Top

Hodnocení

Oblíbené