Tópicos populares

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

pensamentos sobre o exploit do @GMX_IO. Passar 20 minutos nisso pode poupar-te de um exploit.

- Um ataque de reentrância é comum em contratos inteligentes baseados em solidity e é a causa raiz do hack do @GMX_IO. Não é novo nem fácil de evitar em contratos inteligentes baseados em EVM.

- A linguagem Sui Move foi projetada num modelo centrado em objetos - isso impede que contratos inteligentes baseados em Sui Move sofram tais riscos.

É doloroso ver o que aconteceu ao @GMX_IO, pois inspirou muitas novas ideias e iniciativas.

Operar em DeFi é arriscado e eu recomendaria seriamente que novos construtores de DeFi utilizassem uma linguagem mais robusta, ou pelo menos passassem horas a pesquisar o que é um ataque de reentrância.

Eu também escrevi isto e espero que ajude:

O que é um Ataque de Reentrância e por que não acontece em Sui Move:

10/07, 00:40

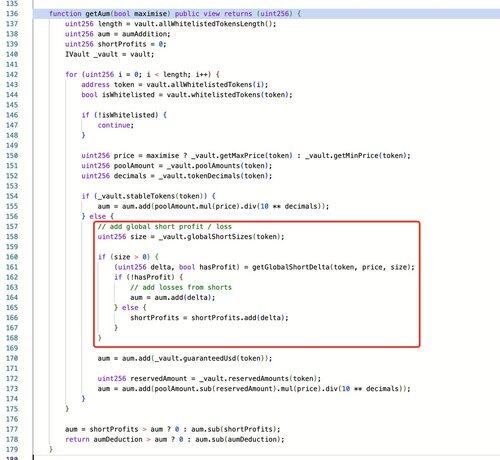

A causa raiz deste ataque decorre de uma falha de design do @GMX_IO v1, onde as operações de posição curta atualizam imediatamente os preços médios globais de curto (globalShortAveragePrices), o que impacta diretamente o cálculo dos Ativos Sob Gestão (AUM), permitindo assim a manipulação dos preços do token GLP.

O atacante explorou esta vulnerabilidade de design aproveitando a capacidade do Keeper de ativar `timelock.enableLeverage` durante a execução de ordens (um pré-requisito para criar grandes posições curtas). Através de um ataque de reentrância, conseguiram estabelecer enormes posições curtas para manipular os preços médios globais, inflacionando artificialmente os preços do GLP dentro de uma única transação e lucrando através de operações de resgate.

5,3K

Top

Classificação

Favoritos