Актуальные темы

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

мысли о взломе @GMX_IO. Проведение 20 минут на этом может спасти вас от взлома.

- Атака повторного входа является распространенной в смарт-контрактах на основе Solidity и является коренной причиной взлома @GMX_IO. Это не ново и не легко избежать в смарт-контрактах на основе EVM.

- Язык Sui Move был разработан в объектно-ориентированной модели - это предотвращает риски, связанные с смарт-контрактами на основе Sui Move.

Сердечно жаль видеть, что произошло с @GMX_IO, так как это вдохновило множество новых идей.

Работа в DeFi рискованна, и я бы серьезно рекомендовал новым строителям DeFi использовать более надежный язык или, по крайней мере, потратить часы на изучение того, что такое атака повторного входа.

Я также написал это и надеюсь, что это поможет:

Что такое атака повторного входа и почему она не происходит в Sui Move:

10 июл., 00:40

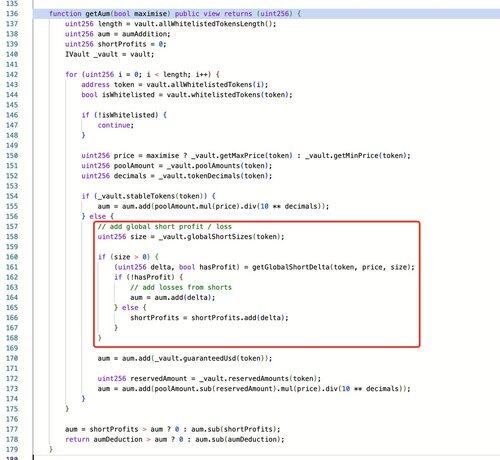

The root cause of this attack stems from @GMX_IO v1's design flaw where short position operations immediately update the global short average prices (globalShortAveragePrices), which directly impacts the calculation of Assets Under Management (AUM), thereby allowing manipulation of GLP token pricing.

The attacker exploited this design vulnerability by leveraging the Keeper's ability to enable `timelock.enableLeverage` during order execution (a prerequisite for creating large short positions). Through a reentrancy attack, they successfully established massive short positions to manipulate the global average prices, artificially inflating GLP prices within a single transaction and profiting through redemption operations.

5,3K

Топ

Рейтинг

Избранное