Populaire onderwerpen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

gedachten over de exploit van @GMX_IO. 20 minuten hieraan besteden kan je mogelijk beschermen tegen een exploit.

- Een reentrancy-aanval is gebruikelijk in solidity-gebaseerde smart contracts en de hoofdoorzaak van de hack van @GMX_IO. Het is niet nieuw en ook niet gemakkelijk te vermijden in EVM-gebaseerde smart contracts.

- Sui Move, de taal zelf, is ontworpen in een object-gecentreerd model - dit voorkomt dat Sui Move-gebaseerde smart contracts dergelijke risico's ondervinden.

Het is hartverscheurend om te zien wat er met @GMX_IO is gebeurd, aangezien het veel nieuwe ideeën heeft geïnspireerd.

Het opereren in DeFi is riskant en ik zou nieuwe DeFi-bouwers serieus aanraden om in een robuustere taal te werken, of op zijn minst uren te besteden aan het onderzoeken van wat een reentrancy-aanval is.

Ik heb hier ook over geschreven en hopelijk helpt dit:

Wat is een Reentrancy-aanval en waarom gebeurt het niet in Sui Move:

10 jul, 00:40

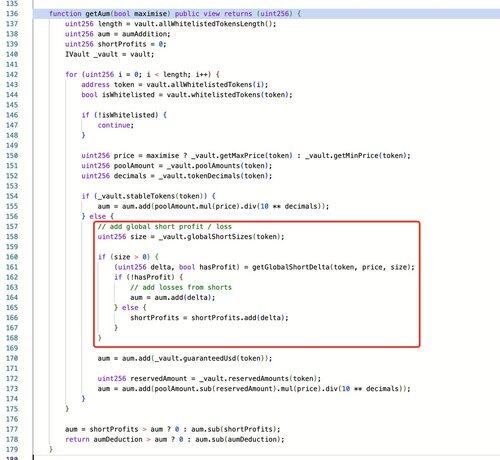

The root cause of this attack stems from @GMX_IO v1's design flaw where short position operations immediately update the global short average prices (globalShortAveragePrices), which directly impacts the calculation of Assets Under Management (AUM), thereby allowing manipulation of GLP token pricing.

The attacker exploited this design vulnerability by leveraging the Keeper's ability to enable `timelock.enableLeverage` during order execution (a prerequisite for creating large short positions). Through a reentrancy attack, they successfully established massive short positions to manipulate the global average prices, artificially inflating GLP prices within a single transaction and profiting through redemption operations.

5,3K

Boven

Positie

Favorieten