Chủ đề thịnh hành

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

suy nghĩ về việc khai thác của @GMX_IO. Dành 20 phút cho điều này có thể giúp bạn tránh khỏi một cuộc tấn công.

- Tấn công tái nhập là phổ biến trong hợp đồng thông minh dựa trên solidity và là nguyên nhân gốc rễ của vụ hack @GMX_IO. Điều này không mới và cũng không dễ để tránh trong hợp đồng thông minh dựa trên EVM.

- Ngôn ngữ Sui Move được thiết kế theo mô hình tập trung vào đối tượng - điều này ngăn chặn hợp đồng thông minh dựa trên Sui Move khỏi những rủi ro như vậy.

Thật đau lòng khi thấy những gì đã xảy ra với @GMX_IO vì nó đã truyền cảm hứng cho nhiều ý tưởng mới.

Vận hành Defi là rủi ro và tôi thực sự khuyên các nhà phát triển defi mới nên sử dụng ngôn ngữ mạnh mẽ hơn, hoặc ít nhất là dành nhiều giờ để nghiên cứu về tấn công tái nhập.

Tôi cũng đã viết điều này và hy vọng điều này sẽ giúp:

Tấn công tái nhập là gì và tại sao nó không xảy ra trong Sui Move:

00:40 10 thg 7

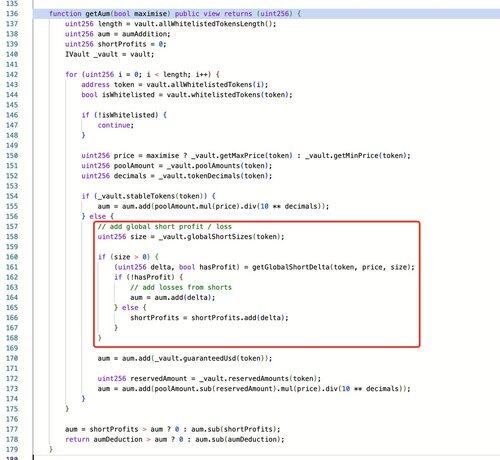

Nguyên nhân gốc rễ của cuộc tấn công này xuất phát từ lỗi thiết kế của @GMX_IO v1, nơi mà các hoạt động vị thế bán ngắn ngay lập tức cập nhật giá trung bình bán ngắn toàn cầu (globalShortAveragePrices), điều này ảnh hưởng trực tiếp đến việc tính toán Tài sản Quản lý (AUM), từ đó cho phép thao túng giá token GLP.

Kẻ tấn công đã khai thác lỗ hổng thiết kế này bằng cách tận dụng khả năng của Keeper để kích hoạt `timelock.enableLeverage` trong quá trình thực hiện lệnh (một điều kiện tiên quyết để tạo ra các vị thế bán ngắn lớn). Thông qua một cuộc tấn công tái nhập, họ đã thành công trong việc thiết lập các vị thế bán ngắn khổng lồ để thao túng giá trung bình toàn cầu, làm tăng giá GLP một cách giả tạo trong một giao dịch duy nhất và thu lợi thông qua các hoạt động đổi token.

5,31K

Hàng đầu

Thứ hạng

Yêu thích