Argomenti di tendenza

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

pensieri sull'exploit di @GMX_IO. Trascorrere 20 minuti su questo potrebbe salvarti da un exploit.

- Un attacco di reentrancy è comune nei contratti intelligenti basati su solidity ed è la causa principale dell'hack di @GMX_IO. Non è nuovo né facile da evitare nei contratti intelligenti basati su EVM.

- Sui move, il linguaggio stesso è stato progettato in un modello centrato sugli oggetti - questo previene i contratti intelligenti basati su Sui move dal subire tali rischi.

È triste vedere cosa è successo a @GMX_IO poiché ha ispirato molte nuove iniziative di idee.

Operare in Defi è rischioso e raccomanderei seriamente ai nuovi costruttori di defi di utilizzare un linguaggio più robusto, o almeno di trascorrere ore a ricercare cosa sia un attacco di reentrancy.

Ho anche scritto questo e spero che possa aiutare:

Cos'è un attacco di reentrancy e perché non accade in Sui Move:

10 lug, 00:40

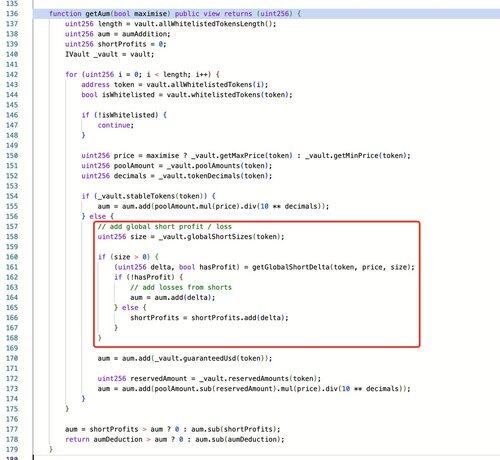

La causa principale di questo attacco deriva da un difetto di design di @GMX_IO v1, dove le operazioni di posizione corta aggiornano immediatamente i prezzi medi globali delle posizioni corte (globalShortAveragePrices), il che influisce direttamente sul calcolo degli Asset Under Management (AUM), consentendo così la manipolazione dei prezzi del token GLP.

L'attaccante ha sfruttato questa vulnerabilità di design approfittando della capacità del Keeper di abilitare `timelock.enableLeverage` durante l'esecuzione degli ordini (un prerequisito per creare grandi posizioni corte). Attraverso un attacco di reentrancy, sono riusciti a stabilire enormi posizioni corte per manipolare i prezzi medi globali, gonfiando artificialmente i prezzi del GLP all'interno di una singola transazione e traendo profitto attraverso operazioni di riscatto.

5,31K

Principali

Ranking

Preferiti