热门话题

#

Bonk 生态迷因币展现强韧势头

#

有消息称 Pump.fun 计划 40 亿估值发币,引发市场猜测

#

Solana 新代币发射平台 Boop.Fun 风头正劲

对@GMX_IO 的漏洞的看法。花20分钟了解这个可能会让你避免被攻击。

- 重入攻击在基于solidity的智能合约中很常见,也是@GMX_IO 被黑客攻击的根本原因。这并不新鲜,也不容易在基于EVM的智能合约中避免。

- Sui Move语言本身是以对象为中心的模型设计的,这防止了基于Sui Move的智能合约遭受此类风险。

看到@GMX_IO 发生的事情令人心痛,因为它激发了许多新想法的发起。

运营DeFi是有风险的,我会认真建议新的DeFi开发者使用更稳健的语言,或者至少花几个小时研究什么是重入攻击。

我也写了这个,希望能有所帮助:

什么是重入攻击,为什么它不会在Sui Move中发生:

7月10日 00:40

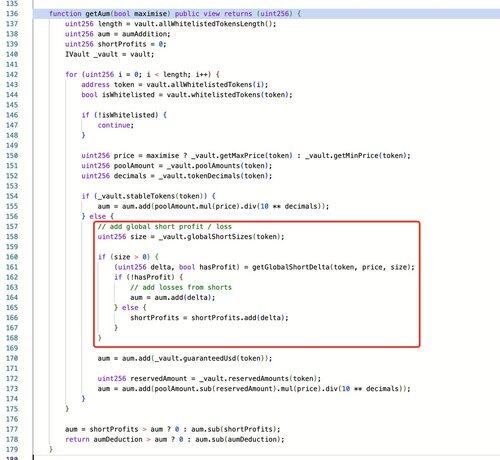

此次攻击的根本原因源于 @GMX_IO v1 的设计缺陷,即短仓操作会立即更新全球短仓平均价格(globalShortAveragePrices),这直接影响了管理资产(AUM)的计算,从而允许对 GLP 代币定价进行操控。

攻击者利用这一设计漏洞,通过利用 Keeper 在订单执行期间启用 `timelock.enableLeverage` 的能力(这是创建大额短仓的前提条件)。通过重入攻击,他们成功建立了巨额短仓,以操控全球平均价格,在单笔交易中人为抬高 GLP 价格,并通过赎回操作获利。

5.31K

热门

排行

收藏