Tendencias del momento

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

pensamientos sobre el exploit de @GMX_IO. Pasar 20 minutos en esto podría salvarte de un exploit.

- Un ataque de reentrada es común en contratos inteligentes basados en solidity y es la causa raíz del hackeo de @GMX_IO. No es nuevo ni fácil de evitar en contratos inteligentes basados en EVM.

- Sui Move, el lenguaje en sí, fue diseñado en un modelo centrado en objetos, lo que previene que los contratos inteligentes basados en Sui Move sufran tales riesgos.

Es desgarrador ver lo que le sucedió a @GMX_IO, ya que ha inspirado muchas nuevas iniciativas de ideas.

Operar en DeFi es arriesgado y recomendaría seriamente a los nuevos constructores de DeFi que utilicen un lenguaje más robusto, o al menos que pasen horas investigando qué es un ataque de reentrada.

También escribí esto y espero que ayude:

¿Qué es un ataque de reentrada y por qué no ocurre en Sui Move?

10 jul, 00:40

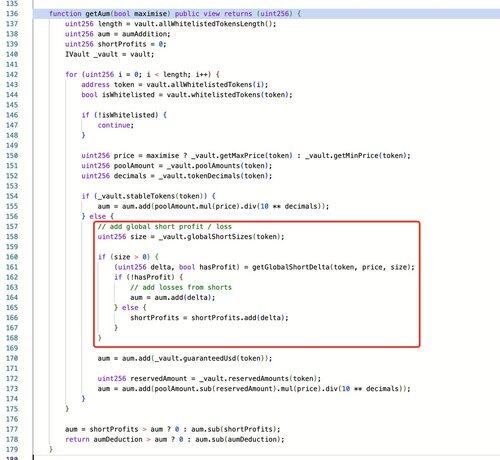

La causa raíz de este ataque proviene de un defecto de diseño de @GMX_IO v1, donde las operaciones de posición corta actualizan inmediatamente los precios promedio cortos globales (globalShortAveragePrices), lo que impacta directamente en el cálculo de los Activos Bajo Gestión (AUM), permitiendo así la manipulación de los precios del token GLP.

El atacante explotó esta vulnerabilidad de diseño aprovechando la capacidad del Keeper para habilitar `timelock.enableLeverage` durante la ejecución de órdenes (un requisito previo para crear grandes posiciones cortas). A través de un ataque de reentrada, establecieron con éxito enormes posiciones cortas para manipular los precios promedio globales, inflando artificialmente los precios de GLP dentro de una sola transacción y obteniendo ganancias a través de operaciones de redención.

5,3K

Parte superior

Clasificación

Favoritos