Populære emner

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Tanker om @GMX_IO s utnyttelse. Å bruke 20 minutter på dette kan redde deg fra en utnyttelse.

- Et reentrancy-angrep er vanlig i soliditetsbaserte smarte kontrakter og rotårsaken til @GMX_IO s hack. Det er ikke nytt og heller ikke lett å unngå i EVM-basert smartkontrakt

- Sui move selve språket ble designet i en objektsentrisk modell - dette forhindrer sui move-basert smart kontrakt fra å lide slike risikoer

inderlig å se hva som skjedde med @GMX_IO, da det har inspirert mange nye ideer.

Å betjene Defi er risikabelt, og jeg vil seriøst anbefale at nye defi-byggere kjører på et mer robust språk, eller i det minste bruker timer på å undersøke hva et reentrancy-angrep.

Jeg skrev også dette, og forhåpentligvis hjelper dette:

Hva er Reentrancy Attack og hvorfor det ikke skjer i Sui Move:

10. juli, 00:40

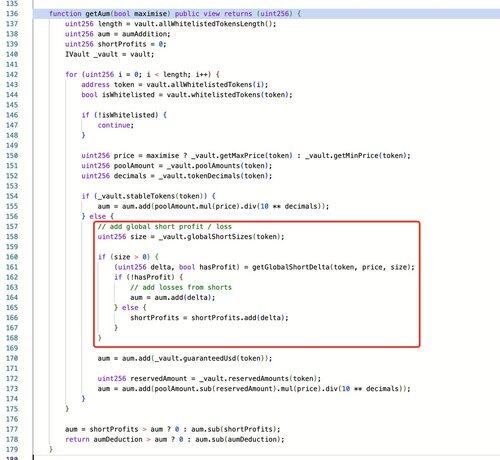

Årsaken til dette angrepet stammer fra @GMX_IO v1s designfeil der shortposisjonsoperasjoner umiddelbart oppdaterer de globale korte gjennomsnittsprisene (globalShortAveragePrices), noe som direkte påvirker beregningen av Assets Under Management (AUM), og dermed tillater manipulering av GLP-tokenprising.

Angriperen utnyttet denne designsårbarheten ved å utnytte Keepers evne til å aktivere 'timelock.enableLeverage' under ordreutførelse (en forutsetning for å opprette store shortposisjoner). Gjennom et reentrancy-angrep etablerte de massive shortposisjoner for å manipulere de globale gjennomsnittsprisene, kunstig blåse opp GLP-prisene innenfor en enkelt transaksjon og tjene på innløsningsoperasjoner.

5,31K

Topp

Rangering

Favoritter