热门话题

#

Bonk 生态迷因币展现强韧势头

#

有消息称 Pump.fun 计划 40 亿估值发币,引发市场猜测

#

Solana 新代币发射平台 Boop.Fun 风头正劲

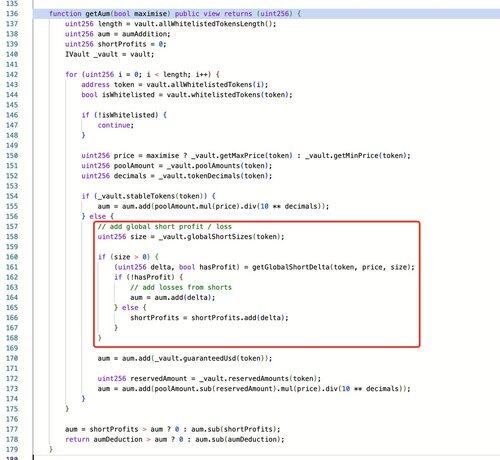

此次攻击的根本原因源于 @GMX_IO v1 的设计缺陷,即短仓操作会立即更新全球短仓平均价格(globalShortAveragePrices),这直接影响了管理资产(AUM)的计算,从而允许对 GLP 代币定价进行操控。

攻击者利用这一设计漏洞,通过利用 Keeper 在订单执行期间启用 `timelock.enableLeverage` 的能力(这是创建大额短仓的前提条件)。通过重入攻击,他们成功建立了巨额短仓,以操控全球平均价格,在单笔交易中人为抬高 GLP 价格,并通过赎回操作获利。

7月9日 22:35

GMX V1在Arbitrum上的GLP池遭遇了攻击。大约4000万美元的代币已从GLP池转移到一个未知的钱包。

安全一直是GMX的核心优先事项,GMX智能合约经过了顶级安全专家的多次审计。因此,在这个关键时刻,所有核心贡献者都在调查操控是如何发生的,以及可能导致这一事件的漏洞。

我们的安全合作伙伴也深度参与,以确保我们对发生的事件有透彻的理解,并尽快将任何相关风险降到最低。我们的主要关注点是恢复和确定问题的根本原因。

采取的措施:

为了防止进一步的攻击向量并保护用户免受额外负面影响,GMX V1的交易,以及GLP的铸造和赎回,已在Arbitrum和Avalanche上被禁用。

漏洞范围:

请注意,此次攻击不影响GMX V2、其市场或流动性池,也不影响GMX代币本身。

根据现有信息,漏洞仅限于GMX V1及其GLP池。

一旦我们获得更完整和经过验证的信息,将会发布详细的事件报告。

120.07K

热门

排行

收藏