熱門話題

#

Bonk 生態迷因幣展現強韌勢頭

#

有消息稱 Pump.fun 計劃 40 億估值發幣,引發市場猜測

#

Solana 新代幣發射平臺 Boop.Fun 風頭正勁

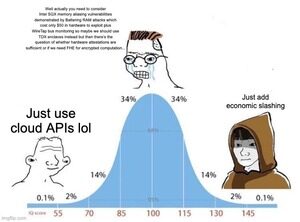

TEE 安全討論升溫:

@zama 展示了在 Intel SGX 上的 Battering RAM/WireTap 漏洞(約 $50 硬體成本用於記憶體別名攻擊)

同時,本週推出了 4 個新的 TEE 實作:🧵

• @tenprotocol: 超過 500M 的測試網交易在 SGX/TDX

• @oasisprotocol ROFL: 在 Intel TDX 的鏈外計算

• @zk_agi: 用於聯邦訓練的 SGX/SEV

• Cap 的 AVS: Certora 審計完成(無重大問題)

辯論:基於數學的證明(FHE,ZK)與硬體信任(TEE 隱私區)

@Gaianet_AI AVS 方法:加密經濟驗證層

✅不在 TEE 和證明之間選擇

✅對不正確的驗證進行經濟懲罰

✅適用於任何計算基礎設施

基於 @eigenlayer 的重質押。驗證者集通過質押資本來保障推理質量,而不僅僅是證明。

實時使用真實的驗證數據。在 FHE 與 TEE 之間不偏袒任何一方 - 我們為兩者增添了經濟責任。

4.47K

熱門

排行

收藏