Trend Olan Konular

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Gizlilik alanındaki çoğu kişinin şimdi şifresi aç saldırısından tam olarak haberdar olduğundan emin değilim. İlk olgun kuantum bilgisayarın gerçek bir vakada Shor'un algoritmasını çalıştırmasına hala n yıl olduğunu söylüyoruz.

Kuantum sonrası güvenlik, özellikle gizlilik sistemleri için geleceğin lüksü değil. Tehdit modeli zaten değişti: düşmanların yarın verilerinizi kırmak için bugün kuantum bilgisayara ihtiyacı yok. Sadece toplamaları gerekiyor. Herkese açık mempool'a veya zincire ulaşan her şifrelenmiş işlem, mesaj veya kanıt süresiz olarak arşivlenebilir. Yeterince güçlü bir kuantum makinesi geldiği anda, klasik eliptik eğri varsayımları altında şifrelenen her şey açık metin olur. Bu, hasat şimdi daha sonra çözme problemi ve "bugün şifrelenmiş, sonsuza dek özel demek" garantisini sessizce öldürüyor.

Gizlilik protokolleri bunu birinci sınıf bir tasarım kısıtlaması olarak ele almak zorunda. Sisteminiz ECDH, anahtar türetme için secp256k1 imzalarına veya gizlilik katmanınızda herhangi bir elliptik eğri tabanlı şifrelemeye dayanıyorsa, kullanıcılarınızı gecikmiş bir ihlale maruz bırakmış oluyorsunuz. Mahremiyeti anlık bir özellik olarak düşünmeyi seviyoruz, ama gerçekte dayanıklı bir özelliktir: zamana, donanımdaki gelişmelere ve uzun hafızaya ve ucuz depoya sahip rakiplere dayanmalıdır.

Bu yüzden kuantum sonrası güvenlik, genel kimlik doğrulama veya uzlaşmadan çok gizlilik açısından çok daha önemlidir. Bir imza döndürülebilir. Bir validasyon anahtarı taşınabilir. Ama şifreli metinler yayımlandıktan sonra kalıcıdır. Ve "şifre çözme" düzeltilebilecek bir hata değildir.

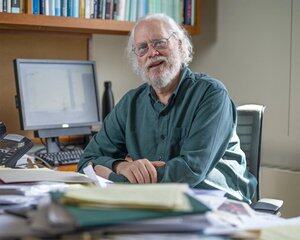

(Görsel: Peter Shor)

En İyiler

Sıralama

Takip Listesi