Temas en tendencia

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

No estoy seguro de que la mayoría de la gente en el ámbito de la privacidad sea plenamente consciente del ataque de cosechar ahora-descifrar después. Seguimos diciendo que aún nos quedan n años hasta que el primer ordenador cuántico maduro ejecute el algoritmo de Shor en un caso real.

La seguridad post-cuántica no es un lujo futuro, especialmente para los sistemas de privacidad. El modelo de amenazas ya ha cambiado: los adversarios no necesitan hoy un ordenador cuántico para romper tus datos mañana. Solo necesitan recogerlo. Cada transacción, mensaje o prueba cifrada que llegue al mempool o cadena pública puede archivarse indefinidamente. En el momento en que llega una máquina cuántica suficientemente potente, cualquier cifrado bajo supuestos clásicos de curvas elípticas se convierte en texto plano. Este es el problema de cosechar ahora, descifrar, después, y silenciosamente elimina la garantía de que "cifrado hoy significa privado para siempre."

Los protocolos de privacidad deben tratar esto como una restricción de diseño de primera clase. Si tu sistema depende de ECDH, firmas secp256k1 para obtener claves o cualquier cifrado basado en curvas elípticas dentro de tu capa de privacidad, ya estás exponiendo a tus usuarios a una brecha retardada. Nos gusta pensar que la privacidad es una propiedad instantánea, pero en realidad es duradera: debe sobrevivir al tiempo, a los avances en hardware y a adversarios con memoria larga y almacenamiento barato.

Por eso la seguridad post-cuántica importa mucho más para la privacidad que para la autenticación general o el consenso. Se puede rotar una firma. Se puede migrar una clave validadora. Pero los textos cifrados, una vez publicados, son permanentes. Y la "descifración" no es un error que puedas reparar.

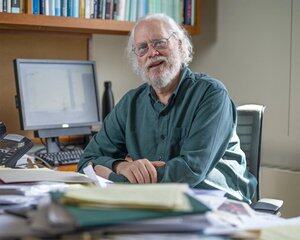

(Visual: Peter Shor)

Populares

Ranking

Favoritas