Argomenti di tendenza

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Non sono sicuro che la maggior parte delle persone nel settore della privacy sia pienamente consapevole dell'attacco "raccolta ora, decrittazione dopo". Continuiamo a dire che abbiamo ancora n anni fino a quando il primo computer quantistico maturo eseguirà l'algoritmo di Shor su un caso reale.

La sicurezza post-quantistica non è un lusso futuro, specialmente per i sistemi di privacy. Il modello di minaccia è già cambiato: gli avversari non hanno bisogno di un computer quantistico oggi per violare i tuoi dati domani. Devono solo raccoglierli. Ogni transazione crittografata, messaggio o prova che colpisce il mempool pubblico o la catena può essere archiviata indefinitamente. Nel momento in cui arriva una macchina quantistica sufficientemente potente, qualsiasi cosa crittografata sotto le assunzioni classiche delle curve ellittiche diventa testo in chiaro. Questo è il problema della "raccolta ora, decrittazione dopo", e uccide silenziosamente la garanzia che "ciò che è crittografato oggi rimane privato per sempre".

I protocolli di privacy devono trattare questo come un vincolo di design di prima classe. Se il tuo sistema si basa su ECDH, firme secp256k1 per derivare chiavi, o qualsiasi crittografia basata su curve ellittiche all'interno del tuo strato di privacy, stai già esponendo i tuoi utenti a una violazione ritardata. Ci piace pensare che la privacy sia una proprietà istantanea, ma in realtà è una proprietà durevole: deve sopravvivere al tempo, ai progressi dell'hardware e agli avversari con memorie lunghe e archiviazione economica.

Ecco perché la sicurezza post-quantistica è molto più importante per la privacy rispetto all'autenticazione generale o al consenso. Una firma può essere ruotata. Una chiave di validatore può essere migrata. Ma i testi cifrati, una volta pubblicati, sono permanenti. E la "decrittazione" non è un errore che puoi riparare.

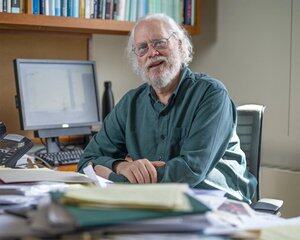

(Visual: Peter Shor)

Principali

Ranking

Preferiti