Trend-Themen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

🔔 Zeit für #ZKMeshMini, schließt euch uns an, während wir die wichtigsten Entwicklungen der letzten Woche im zk-Bereich aufschlüsseln.

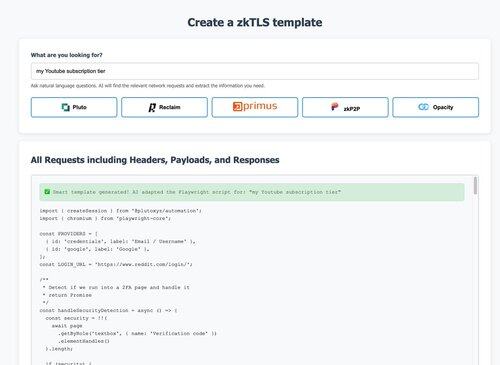

👾 @chriscyph veröffentlicht eine Erweiterung für zkTLS-Vorlagen auf verschiedenen Plattformen.

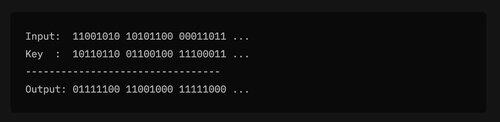

👾 @zkv_xyz erklärt CPU-Optimierungen für post-quantum Kryptografie.

👾 Hacker haben coole mobile Apps mit dem @zkmopro Toolkit entwickelt.

👾 @zksecurityXYZ hat einen Kollisionsfehler in Halo2 entdeckt.

👾 Ein neuer Artikel in @QuantaMagazine erklärt einen Fiat-Shamir-Angriff.

🧵👇

@chriscyph @zkv_xyz @chriscyph hat eine Open-Source-Erweiterung für die Analyse von Netzwerkanforderungen veröffentlicht, um Vorlagen für verschiedene zkTLS-Systeme nur mit natürlichen Sprachaufforderungen zu generieren.

8. Juli, 16:45

Meine Erweiterung erstellt jetzt zkTLS-Vorlagen für @plutolabs_ @primus_labs @reclaimprotocol @zkp2p @OpacityNetwork mit nur einem Klick.

@chriscyph @zkv_xyz @zkv_xyz erklärt, wie gitterbasierte post-quantum Kryptografie (PQC) CPU-Vektorisierung für Geschwindigkeit nutzt, während isogeny-basierte Systeme kompakt, aber weniger parallelisierbar bleiben – Hardware ist ebenso wichtig wie Mathematik für die Leistung von PQC.

7. Juli, 17:36

Post-Quanten-Kryptographie ist nicht nur Mathematik – sie ist ein Hardware-Schlachtfeld.

SIMD-Vektorisierung zieht eine klare Linie: Einige Verfahren skalieren, andere stagnieren.

So beeinflusst laut @PrivacyScaling die CPU-Architektur die Leistung der PQC. 🧵

@chriscyph @zkv_xyz Mit dem @zkmopro ZK Mobile-App Toolkit haben Hacker mehrere coole Projekte bei @ETHGlobal entwickelt, darunter Nachweise über Fotometadaten, Fotoidentitätsverifizierung und mehr!

10. Juli, 16:43

1/🥖 Mopro erlebte eine erstaunliche Akzeptanz bei @ETHGlobal Cannes!

Ein großes Dankeschön an alle Hacker, die ZK mobile-native Apps erkundet und großartiges Feedback gegeben haben.

Wir freuen uns, die Top 3 Mopro-gesteuerten Projekte aus dem Hackathon hervorzuheben 👇

@chriscyph @zkv_xyz @zkmopro @ETHGlobal @zksecurityXYZ erklärt den "Query Collision"-Fehler, den sie im Halo2-System gefunden haben - im Wesentlichen ermöglicht es einem böswilligen Beweiser, Beweise zu fälschen, indem er doppelte Abfragen am selben Bewertungsort ausnutzt.

10. Juli, 03:18

Wir haben das Problem den relevanten Teams offengelegt – einschließlich Zcash, PSE und Axiom, die es seitdem alle gepatcht haben. Obwohl keine bekannten Produktionsschaltungen betroffen waren, zeigt der Fehler eine überraschende Verwundbarkeit im Nachweissystem, die Aufmerksamkeit verdient.

8,3K

Top

Ranking

Favoriten