Popularne tematy

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

🔔 Czas na #ZKMeshMini, dołącz do nas, gdy omawiamy najważniejsze wydarzenia z minionego tygodnia w przestrzeni zk.

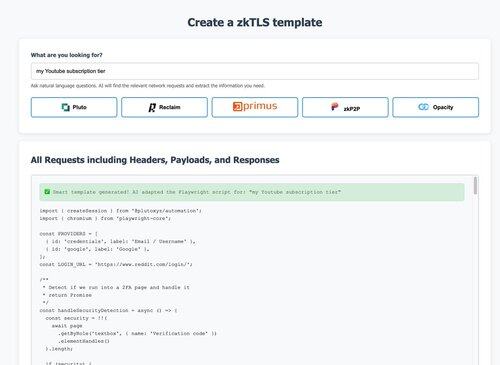

👾 @chriscyph wydaje rozszerzenie dla szablonów zkTLS na różnych platformach

👾 @zkv_xyz wyjaśnia optymalizacje CPU dla kryptografii post-kwantowej

👾 Hakerzy stworzyli fajne aplikacje mobilne na zestawie narzędzi @zkmopro

👾 @zksecurityXYZ odkrył błąd kolizji w Halo2

👾 Nowy artykuł w @QuantaMagazine wyjaśnia atak Fiat-Shamir

🧵👇

@chriscyph @zkv_xyz @chriscyph udostępnił jako open-source rozszerzenie do analizy żądań sieciowych, które generuje szablony dla różnych systemów zkTLS, używając jedynie naturalnych poleceń językowych.

8 lip, 16:45

Moje rozszerzenie teraz tworzy szablony zkTLS dla @plutolabs_ @primus_labs @reclaimprotocol @zkp2p @OpacityNetwork za pomocą jednego kliknięcia.

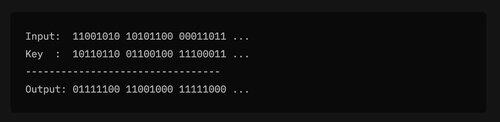

@chriscyph @zkv_xyz @zkv_xyz wyjaśnia, jak kryptografia post-kwantowa oparta na siatkach (PQC) wykorzystuje wektoryzację CPU dla zwiększenia prędkości, podczas gdy schematy oparte na izogenii pozostają kompaktowe, ale mniej równoległe — sprzęt ma tak samo duże znaczenie jak matematyka w wydajności PQC.

7 lip, 17:36

Kryptografia postkwantowa to nie tylko matematyka— to pole bitwy sprzętowej.

Wektoryzacja SIMD wyznacza wyraźną granicę: niektóre schematy skalują się, inne utknęły w martwym punkcie.

Oto jak, według @PrivacyScaling, architektura CPU kształtuje wydajność PQC. 🧵

@chriscyph @zkv_xyz Używając zestawu narzędzi mobilnych @zkmopro ZK, hakerzy stworzyli kilka fajnych projektów na @ETHGlobal, w tym dowody dotyczące metadanych zdjęć, weryfikacji tożsamości zdjęć i nie tylko!

10 lip, 16:43

1/🥖 Mopro zyskało niesamowitą popularność na @ETHGlobal Cannes!

Ogromne podziękowania dla wszystkich hackerów, którzy badali aplikacje mobilne ZK i dzielili się świetnymi opiniami.

Cieszymy się, że możemy wyróżnić 3 najlepsze projekty zasilane przez Mopro z hackathonu 👇

@chriscyph @zkv_xyz @zkmopro @ETHGlobal @zksecurityXYZ wyjaśnia błąd "kolizji zapytań", który znaleźli w systemie Halo2 - zasadniczo pozwalający złośliwemu dowodzącemu na fałszowanie dowodów poprzez wykorzystanie zduplikowanych zapytań w tym samym punkcie ewaluacji.

10 lip, 03:18

Zgłosiliśmy problem odpowiednim zespołom — w tym Zcash, PSE i Axiom, które od tego czasu załatały lukę. Chociaż żadne znane obwody produkcyjne nie zostały dotknięte, błąd ujawnia zaskakującą podatność w systemie dowodzenia, która zasługuje na uwagę.

8,32K

Najlepsze

Ranking

Ulubione