熱門話題

#

Bonk 生態迷因幣展現強韌勢頭

#

有消息稱 Pump.fun 計劃 40 億估值發幣,引發市場猜測

#

Solana 新代幣發射平臺 Boop.Fun 風頭正勁

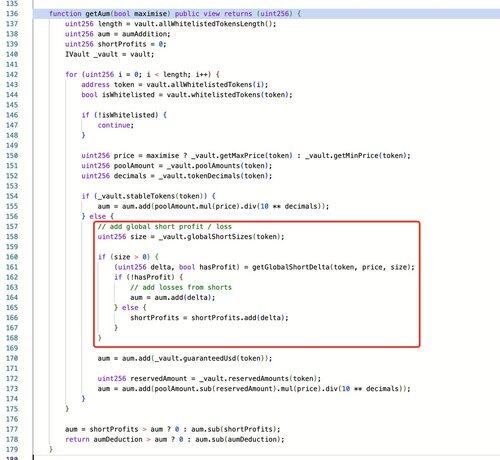

這次攻擊的根本原因源於 @GMX_IO v1 的設計缺陷,短倉操作會立即更新全球短倉平均價格 (globalShortAveragePrices),這直接影響資產管理 (AUM) 的計算,從而使 GLP 代幣的定價受到操控。

攻擊者利用這一設計漏洞,利用 Keeper 在訂單執行期間啟用 `timelock.enableLeverage` 的能力(這是創建大額短倉的前提)。通過重入攻擊,他們成功建立了大量短倉,以操控全球平均價格,在單一交易中人為地抬高 GLP 價格,並通過贖回操作獲利。

7月9日 22:35

GMX V1 在 Arbitrum 的 GLP 池遭遇了攻擊。大約有 4000 萬美元的代幣已從 GLP 池轉移到一個未知的錢包。

安全一直是 GMX 的核心優先事項,GMX 智能合約經過了頂級安全專家的多次審計。因此,在這個緊急時刻,所有核心貢獻者都在調查操縱是如何發生的,以及可能使其發生的漏洞。

我們的安全合作夥伴也深度參與,以確保我們能夠徹底了解發生的事件,並儘快減少任何相關風險。我們的主要重點是恢復並確定問題的根本原因。

已採取的行動:

為了防止進一步的攻擊向量並保護用戶免受額外的負面影響,GMX V1 的交易,以及 GLP 的鑄造和贖回,已在 Arbitrum 和 Avalanche 上禁用。

漏洞範圍:

請注意,此次攻擊不影響 GMX V2、其市場或流動性池,也不影響 GMX 代幣本身。

根據可用的信息,漏洞僅限於 GMX V1 及其 GLP 池。

一旦我們有更完整和經過驗證的信息,將會發佈詳細的事件報告。

120.07K

熱門

排行

收藏