熱門話題

#

Bonk 生態迷因幣展現強韌勢頭

#

有消息稱 Pump.fun 計劃 40 億估值發幣,引發市場猜測

#

Solana 新代幣發射平臺 Boop.Fun 風頭正勁

雖然 EIP-7702 帶來了新的便利,但它也帶來了新的風險

我們的研究團隊發現,超過97%的EIP-7702委託被授權使用完全相同的代碼處理多個合約。這些是清理器,用於自動從受感染的位址中抽取傳入的ETH。

來自我們 @Dune 控制面板的更多見解 ↓

我們控制面板中的「犯罪」標籤是什麼?

這些大多是委託合約,旨在從私鑰洩露的 EOA 中自動清除資金。

我們在原始博文中強調了這種模式,該模式基於在來自受感染地址的授權中看到的行為。

當時,位元組碼沒有得到驗證。現在,我們已經將 EVM 位元組碼反轉為 Solidity,併發佈了一個名為 CrimeEnjoyor 的驗證版本。

為什麼要驗證它?

因為已驗證代碼使 intent 可見。我們不再需要從事務模式或元數據中推斷惡意行為。

這讓我們可以:

‣ 準確顯示惡意合約的作用

‣ 添加公共警告

‣ 為其他用戶明確標記

CrimeEnjoyor 合同簡短、簡單且被廣泛重用。這個複製粘貼的位元組碼現在佔所有 EIP-7702 委託的大部分。

它既有趣又淒涼,同時又迷人。

它還強調了一個關鍵點:像 EIP-7702 這樣的新原語擴展了可能性,但如果沒有驗證、標記和透明度工具,就更難區分基礎設施和漏洞利用,尤其是對於新使用者。

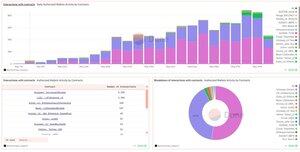

我們儀錶板的新更新

我們為以下人員使用的委託合同添加了標籤:

‣ @TrustWallet

‣ 波爾圖 by @ithacaxyz

‣ @thirdweb

‣ @Uniswap Calibur 的 v1

‣ @FireblocksHQ

以及更多帶有犯罪標籤的合同

標記的受損合約越多,就會有更多的活動出現,更多的使用者可以得到保護。

您現在還可以探索乙太坊上 EIP-7702 使用者的詳細活動分析,包括他們與哪些合約交互。目前,這僅涵蓋 MetaMask 工作流程,我們排除了任何批准交互,以便為數據提供更多見解。

@Uniswap @JumperExchange @eulerfinance目前佔乙太坊上所有 EIP-7702 流量的 95%,因為它們是早期集成商。

🔗 查看即時 EIP-7702 採用指標:

H/T @FrankResearcher @emparedad0

137.66K

熱門

排行

收藏