热门话题

#

Bonk 生态迷因币展现强韧势头

#

有消息称 Pump.fun 计划 40 亿估值发币,引发市场猜测

#

Solana 新代币发射平台 Boop.Fun 风头正劲

虽然EIP-7702带来了新的便利,但也引入了新的风险

我们的研究团队发现,超过97%的EIP-7702授权被用于多个使用完全相同代码的合约。这些合约是“清扫器”,用于自动清空来自被攻陷地址的ETH。

更多见解请查看我们的@Dune仪表盘 ↓

仪表盘中的“犯罪”标签是什么?

这些大多是设计用于自动清扫资金的委托合约,目标是泄露私钥的EOA。

我们在原始帖子中强调了这一模式,基于从被攻陷地址的授权行为中观察到的情况。

当时,字节码尚未验证。现在,我们已将EVM字节码反编译为Solidity,并发布了一个名为CrimeEnjoyor的验证版本。

为什么要验证?

因为验证后的代码可以使意图变得可见。我们不再需要从交易模式或元数据中推断恶意行为。

这让我们能够:

‣ 明确显示恶意合约的具体行为

‣ 添加公开警告

‣ 为其他用户清晰标记

CrimeEnjoyor合约简短、简单且被广泛复用。这段复制粘贴的字节码现在占据了所有EIP-7702授权的大部分。

这既有趣,又令人沮丧,同时也很吸引人。

它还强化了一个关键点:像EIP-7702这样的新原语扩展了可能性,但如果没有验证、标记和透明工具,新用户尤其难以区分基础设施与利用行为。

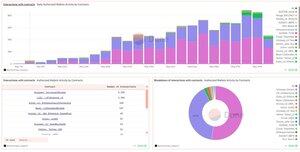

仪表盘的新更新

我们为以下使用的委托合约添加了标签:

‣ @TrustWallet

‣ @ithacaxyz的Porto

‣ @thirdweb

‣ @Uniswap Calibur的v1版本

‣ @FireblocksHQ

以及更多带有犯罪标签的合约

随着更多被攻陷的合约被标记,更多活动可以被揭示,更多用户可以得到保护。

现在,您还可以探索EIP-7702用户在以太坊上的详细活动分析,包括他们与哪些合约交互。目前,这仅涵盖MetaMask工作流,并且我们已排除任何授权交互,以提供额外的数据见解。

@Uniswap @JumperExchange @eulerfinance目前占以太坊上所有EIP-7702流量的95%,因为它们是早期集成者。

🔗 查看实时EIP-7702采用指标:

h/t @FrankResearcher @emparedad0

137.66K

热门

排行

收藏