Tópicos em alta

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

23pds (山哥)

Pai/@SlowMist_Team Parceiro&CISO/#Web3 Pesquisador de Segurança/RedTeam/Pentester/Caçador de Segurança de IA #bitcoin

🚨 Um membro do suposto grupo de hackers norte-coreano Kimsuky APT sofreu uma grande violação de dados, vazando centenas de gigabytes de arquivos e ferramentas internas.

🧐 A intrusão, presumivelmente ocorrida no início de junho de 2025, expôs os sofisticados backdoors, estruturas de phishing e operações de reconhecimento do grupo, com despejos internos derivados de dois sistemas comprometidos de um operador Kimsuky sob o pseudônimo de "KIM", de acordo com a análise dos arquivos vazados. Uma é uma estação de trabalho de desenvolvimento Linux executando o Deepin 20.9; O outro é um VPS voltado para o público para campanhas de spear phishing.

cc @SlowMist_Team 🧐

23,52K

🚨 Descobriu-se que o HashiCorp Vault, uma solução de carteira popular no setor de criptomoedas, tem uma vulnerabilidade de 0 dias envolvendo autenticação e autorização, execução remota de código, etc., atualize-o a tempo.

Vulnerabilidades de 0 dias do HashiCorp Vault permitem que invasores executem código remoto

3,05K

23pds (山哥) repostou

🚨Akira Ransomware tem como alvo VPNs da SonicWall em prováveis ataques de dia zero

Nas últimas 72 horas, houve um aumento notável nos incidentes cibernéticos relatados interna e externamente envolvendo firewalls Gen 7 SonicWall onde o SSLVPN está ativado. Isso inclui atividades de ameaças destacadas por equipes de pesquisa de segurança cibernética de terceiros, como:

- Lobo do Ártico

- Google Mandiant

-Caçadora

O KQL abaixo usa a telemetria de descoberta de dispositivos MDE para determinar se há um firewall SonicWall em seu ambiente e se a funcionalidade SSLVPN está em execução no endpoint do cliente. 🫡

#Cybersecurity #SonicWall #ZeroDay #AkiraRansomware

1,79K

23pds (山哥) repostou

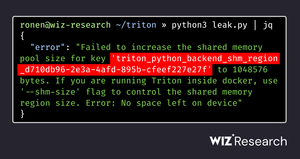

Nós (+@ronenshh) hackeamos o servidor Triton AI da NVIDIA abusando de uma única mensagem🚨 de erro

O resultado é um RCE não autenticado, permitindo que invasores comprometam o servidor e roubem modelos🤯 de IA proprietários

Para mais detalhes e mitigações, confira nosso blog @wiz_io

19,44K

Melhores

Classificação

Favoritos

Em alta on-chain

Em alta no X

Principais fundos da atualidade

Mais notável