Argomenti di tendenza

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

L'attacco recente a GMX (@GMX_IO) ha comportato perdite superiori a 42 milioni di dollari. Ecco un riepilogo della nostra analisi:

Cause principali:

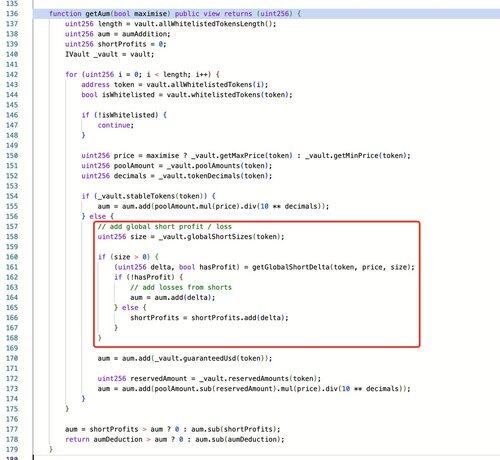

1️⃣ Gli aggiornamenti di GMX v1 aggiornano globalShortAveragePrices quando si aprono posizioni short, ma non quando si chiudono.

2️⃣ Aumenta immediatamente globalShortSizes alla creazione della posizione short.

Questi difetti hanno distorto il calcolo dell'AUM, manipolando i prezzi dei token GLP.

L'attaccante ha sfruttato questo difetto di design utilizzando la funzione timelock.enableLeverage del Keeper—che deve essere abilitata per creare grandi posizioni short—e ha utilizzato un attacco di reentrancy per aprire con successo grandi posizioni short. Questo ha manipolato il prezzo medio globale e la dimensione globale short, gonfiando artificialmente il prezzo del GLP all'interno di una singola transazione e traendo profitto attraverso il riscatto.

Secondo @MistTrack_io:

1️⃣ I fondi iniziali dell'attaccante provenivano da Tornado Cash; alla fine, 11.700 $ETH sono stati trasferiti all'indirizzo: 0x6acc60b11217a1fd0e68b0ecaee7122d34a784c1.

2️⃣ I saldi attuali includono:

• Arbitrum: 10.494.796 Legacy Frax Dollar + 1,07 $ETH (0xdf3340a436c27655ba62f8281565c9925c3a5221)

• Ethereum:

- 3.000 $ETH (0xa33fcbe3b84fb8393690d1e994b6a6adc256d8a3)

- 3.000 $ETH (0xe9ad5a0f2697a3cf75ffa7328bda93dbaef7f7e7)

- 3.000 $ETH (0x69c965e164fa60e37a851aa5cd82b13ae39c1d95)

- 2.700 $ETH (0x639cd2fc24ec06be64aaf94eb89392bea98a6605)

🔗Link correlati:

Indirizzo dell'attaccante:

Contratto d'attacco:

Contratto vulnerabile:

Transazione d'attacco:

Dai un'occhiata al nostro ultimo articolo per un'analisi completa dell'attacco e dei movimenti di fondi.⬇️

10 lug, 00:40

La causa principale di questo attacco deriva da un difetto di design di @GMX_IO v1, dove le operazioni di posizione corta aggiornano immediatamente i prezzi medi globali delle posizioni corte (globalShortAveragePrices), il che influisce direttamente sul calcolo degli Asset Under Management (AUM), consentendo così la manipolazione dei prezzi del token GLP.

L'attaccante ha sfruttato questa vulnerabilità di design approfittando della capacità del Keeper di abilitare `timelock.enableLeverage` durante l'esecuzione degli ordini (un prerequisito per creare grandi posizioni corte). Attraverso un attacco di reentrancy, sono riusciti a stabilire enormi posizioni corte per manipolare i prezzi medi globali, gonfiando artificialmente i prezzi del GLP all'interno di una singola transazione e traendo profitto attraverso operazioni di riscatto.

15,11K

Principali

Ranking

Preferiti