Tendencias del momento

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

El reciente ataque a GMX (@GMX_IO) resultó en pérdidas de más de $42M. Aquí hay un resumen de nuestro análisis:

Causas raíz:

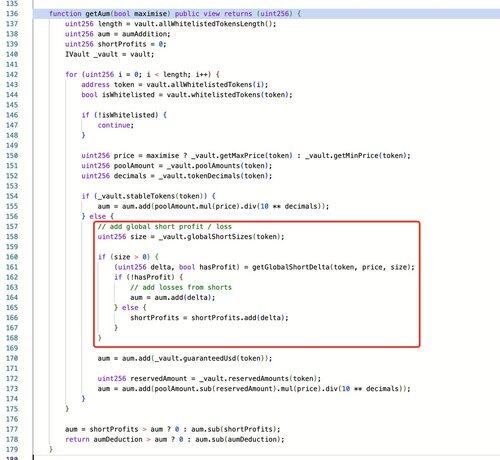

1️⃣ GMX v1 actualiza globalShortAveragePrices al abrir posiciones cortas, pero no al cerrarlas.

2️⃣ Aumenta inmediatamente globalShortSizes al crear una posición corta.

Estos fallos distorsionaron el cálculo de AUM, manipulando los precios del token GLP.

El atacante explotó este fallo de diseño aprovechando la función timelock.enableLeverage del Keeper—que debe estar habilitada para crear grandes posiciones cortas—y utilizó un ataque de reentrancia para abrir con éxito grandes posiciones cortas. Esto manipuló el precio promedio global y el tamaño corto global, inflando artificialmente el precio de GLP dentro de una sola transacción y obteniendo ganancias a través de la redención.

Según @MistTrack_io:

1️⃣ Los fondos iniciales del atacante provinieron de Tornado Cash; en última instancia, 11,700 $ETH fluyeron hacia la dirección: 0x6acc60b11217a1fd0e68b0ecaee7122d34a784c1.

2️⃣ Los saldos actuales incluyen:

• Arbitrum: 10,494,796 Legacy Frax Dollar + 1.07 $ETH (0xdf3340a436c27655ba62f8281565c9925c3a5221)

• Ethereum:

- 3,000 $ETH (0xa33fcbe3b84fb8393690d1e994b6a6adc256d8a3)

- 3,000 $ETH (0xe9ad5a0f2697a3cf75ffa7328bda93dbaef7f7e7)

- 3,000 $ETH (0x69c965e164fa60e37a851aa5cd82b13ae39c1d95)

- 2,700 $ETH (0x639cd2fc24ec06be64aaf94eb89392bea98a6605)

🔗 Enlaces relacionados:

Dirección del atacante:

Contrato de ataque:

Contrato vulnerable:

Transacción de ataque:

Consulta nuestro último artículo para un desglose completo del ataque y los movimientos de fondos.⬇️

10 jul, 00:40

La causa raíz de este ataque proviene de un defecto de diseño de @GMX_IO v1, donde las operaciones de posición corta actualizan inmediatamente los precios promedio cortos globales (globalShortAveragePrices), lo que impacta directamente en el cálculo de los Activos Bajo Gestión (AUM), permitiendo así la manipulación de los precios del token GLP.

El atacante explotó esta vulnerabilidad de diseño aprovechando la capacidad del Keeper para habilitar `timelock.enableLeverage` durante la ejecución de órdenes (un requisito previo para crear grandes posiciones cortas). A través de un ataque de reentrada, establecieron con éxito enormes posiciones cortas para manipular los precios promedio globales, inflando artificialmente los precios de GLP dentro de una sola transacción y obteniendo ganancias a través de operaciones de redención.

15,12K

Parte superior

Clasificación

Favoritos