Argomenti di tendenza

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

GMX v1 ha perso 42 milioni di dollari a causa della manipolazione dell'AUM

Ieri GMX v1 ha subito un attacco che ha drenato 42 milioni di dollari attraverso la manipolazione dell'AUM. Questo è stato il secondo grande hack di GMX nel 2025 (persi 13 milioni di dollari a marzo).

Disclaimer: Questo non è un'analisi completa, mi sono principalmente concentrato sulla parte della manipolazione dell'AUM.

Il Vettore di Attacco:

1. Sfruttata la reentrancy nella funzione `executeDecreaseOrder`

2. Durante il callback, aperte posizioni short massicce a prezzi artificialmente bassi

3. Manipolati i `globalShortAveragePrices`, gonfiando il calcolo dell'AUM

4. Il sistema pensava di avere enormi "profitti non realizzati" dai short

5. Riscattati i token GLP a prezzi gonfiati, estraendo beni reali

Il Problema Principale:

AUM di GMX = Token Fisici + Stablecoin + Profitti di Trading Non Realizzati + Commissioni

Quando i short perdono denaro (prezzo attuale > prezzo medio), il vault "guadagna" e l'AUM aumenta. L'attaccante ha sfruttato questo per creare profitti artificiali.

Prevenzione Semplice:

Un'invariante sui limiti dell'AUM che impone `AUM_change ≤ net_token_inflow + 5%` avrebbe immediatamente rilevato questo.

L'attacco ha creato un enorme valore artificiale con depositi reali minimi - esattamente ciò che i controlli di sanità economica rilevano.

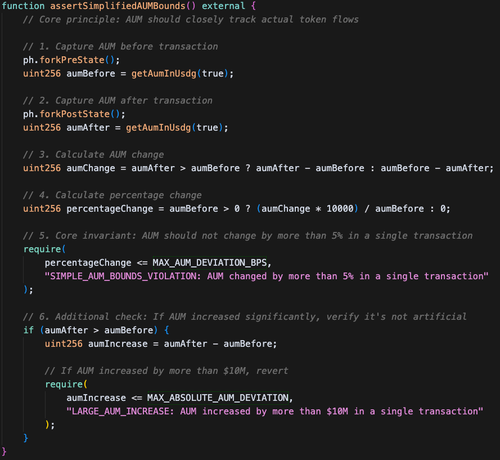

Una versione semplificata di un'asserzione di @phylaxsystems che avrebbe potuto rilevare e prevenire l'hack:

1,89K

Principali

Ranking

Preferiti