Popularne tematy

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Rozpowszechniamy TEE: atak, który wyciąga wszystkie dane z 8 systemów obliczeń poufnych, zmieniając jedno pole w nagłówku metadanych LUKS2 🧵 (CVE-2025-59054 i CVE-2025-58356)

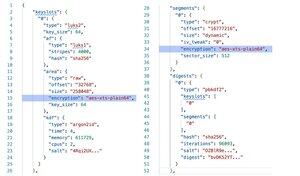

LUKS2 przechowuje swoją konfigurację szyfrowania w nagłówku JSON na samym dysku. Napastnik z dostępem do zapisu zmienia "aes-xts-plain64" na "cipher_null-ecb", co nic nie robi. CVM uruchamia się, jakby dysk wciąż był zaszyfrowany.

CVE-2025-59054 i CVE-2025-58356 wpływają na szyfrowanie dysków LUKS2 w poufnych maszynach wirtualnych od Oasis, Phala, Flashbots, Secret Network, Fortanix, Edgeless i Cosmian. Wszystkie 8 dotkniętych projektów zostało już załatanych.

Rozwiązanie: waliduj nagłówki przed użyciem.

Jeśli budujesz systemy obliczeń poufnych i chcesz uniknąć podobnych pułapek, skontaktuj się z nami, aby umówić się na bezpłatne godziny konsultacyjne z naszymi inżynierami:

3,36K

Najlepsze

Ranking

Ulubione